Saludos!

En el post anterior, vimos como podíamos realizar un ataque Man In The Middle (MitM) pero... teníamos un problema. Las conexiones que están cifradas no podíamos espiarlas.

Hoy vamos a centrarnos en como espiar las comunicaciones que utilizan el protocolo HTTPs.

Un investigador llamado Moxie Marlinspike ya se topó con este problema, y le dio una solución. Esta solución se llama sslstrip.

Explicado de forma rápida, lo que hace sslstrip es permitir a un atacante, que esté realizando un ataque MitM, comunicarse con el gateway utilizando HTTPs pero reenviando el tráfico a la victima por HTTP. (y aquí está la parte divertida :) ya que las conexiones HTTP no van cifradas, y por tanto podemos espiar el tráfico )

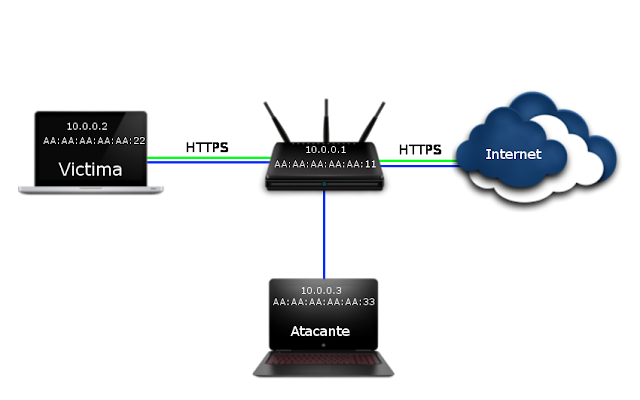

Es decir, el tráfico HTTPs normalmente viajaría de la siguiente manera:

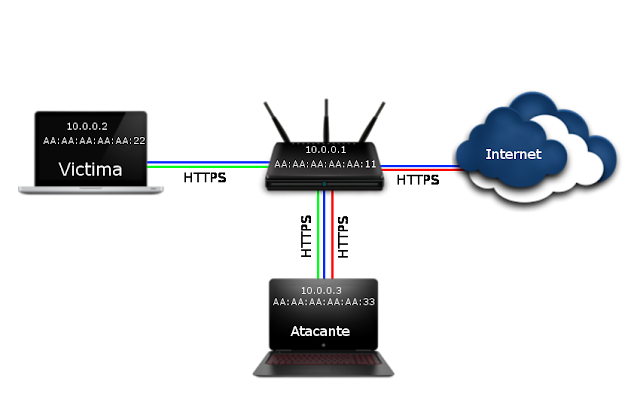

Pero cuando estamos haciendo un MitM a una víctima, realmente el tráfico viaja así:

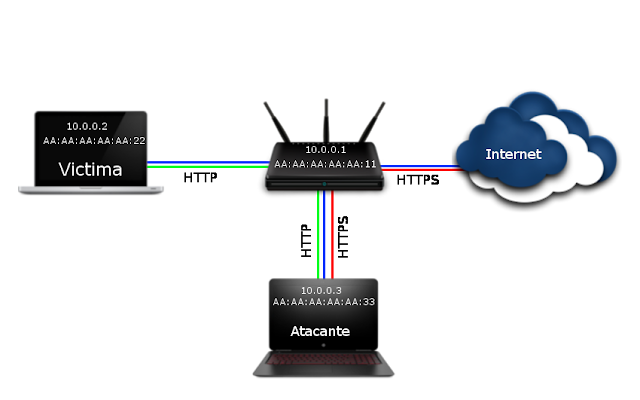

Y lo que hace sslstrip es que el tráfico sea el que vemos en la siguiente imagen:

Ahora que ya hemos visto la teoría, vamos a ver cómo podemos llevar a cabo esto de forma práctica.

Lo primero que tenemos que hacer es configurar iptables. Para ello lanzamos el siguiente comando en una terminal:

Como podemos ver, lo que hacemos el redirigir el tráfico tcp que tenga como destino el puerto 80 al puerto 10000.

El siguiente paso, es levantar sslstrip para que haga su "magia". Esto lo hacemos lanzando el siguiente comando en una terminal:

Como podemos ver, en el comando anterior invocamos a sslstrip y con el parámetro -l 1000 le indicamos que escuche el puerto 10000.

Como veis, con esto lo que conseguimos es que el tráfico que llega a nosotros con puerto de destino 80 utilizando el protocolo TCP, sea redirigido al puerto 10000. En el puerto 10000 sslstrip recibe el tráfico y lo redirige a la víctima.

Llegado este punto, ya podemos espiar las comunicaciones que utilicen el protocolo HTTPs.

Pero... si os dais cuenta, si intentáis espiar las comunicaciones de servicios bancarios, o servicios de correo muy conocidos, no podréis ya que el tráfico sigue cifrado.

¿La solución?

En el siguiente post :)

Hoy vamos a centrarnos en como espiar las comunicaciones que utilizan el protocolo HTTPs.

Un investigador llamado Moxie Marlinspike ya se topó con este problema, y le dio una solución. Esta solución se llama sslstrip.

Explicado de forma rápida, lo que hace sslstrip es permitir a un atacante, que esté realizando un ataque MitM, comunicarse con el gateway utilizando HTTPs pero reenviando el tráfico a la victima por HTTP. (y aquí está la parte divertida :) ya que las conexiones HTTP no van cifradas, y por tanto podemos espiar el tráfico )

Es decir, el tráfico HTTPs normalmente viajaría de la siguiente manera:

| |

|

Pero cuando estamos haciendo un MitM a una víctima, realmente el tráfico viaja así:

|

| Conexión HTTPs Man In The Middle |

|

| Conexión sslstrip |

Ahora que ya hemos visto la teoría, vamos a ver cómo podemos llevar a cabo esto de forma práctica.

Lo primero que tenemos que hacer es configurar iptables. Para ello lanzamos el siguiente comando en una terminal:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 10000

Como podemos ver, lo que hacemos el redirigir el tráfico tcp que tenga como destino el puerto 80 al puerto 10000.

El siguiente paso, es levantar sslstrip para que haga su "magia". Esto lo hacemos lanzando el siguiente comando en una terminal:

sslstrip -l 10000

Como podemos ver, en el comando anterior invocamos a sslstrip y con el parámetro -l 1000 le indicamos que escuche el puerto 10000.

Como veis, con esto lo que conseguimos es que el tráfico que llega a nosotros con puerto de destino 80 utilizando el protocolo TCP, sea redirigido al puerto 10000. En el puerto 10000 sslstrip recibe el tráfico y lo redirige a la víctima.

Llegado este punto, ya podemos espiar las comunicaciones que utilicen el protocolo HTTPs.

Pero... si os dais cuenta, si intentáis espiar las comunicaciones de servicios bancarios, o servicios de correo muy conocidos, no podréis ya que el tráfico sigue cifrado.

¿La solución?

En el siguiente post :)

No hay comentarios:

Publicar un comentario